شرکت نرمافزاری Apache اخیرا اصلاحاتی برای Log4j منتشر کرده است که حاوی یک آسیبپذیری روزصفر است که هماکنون به طور فعال مورد سوءاستفاده قرار میگیرد. این آسیبپذیری بر لاگهای پرکاربرد مبتنی بر جاوا Apache Log4j تأثیر میگذارد و میتواند برای اجرای کدهای مخرب و امکان کنترل کامل سیستمهای آسیبپذیر مورد استفاده قرار گیرد.

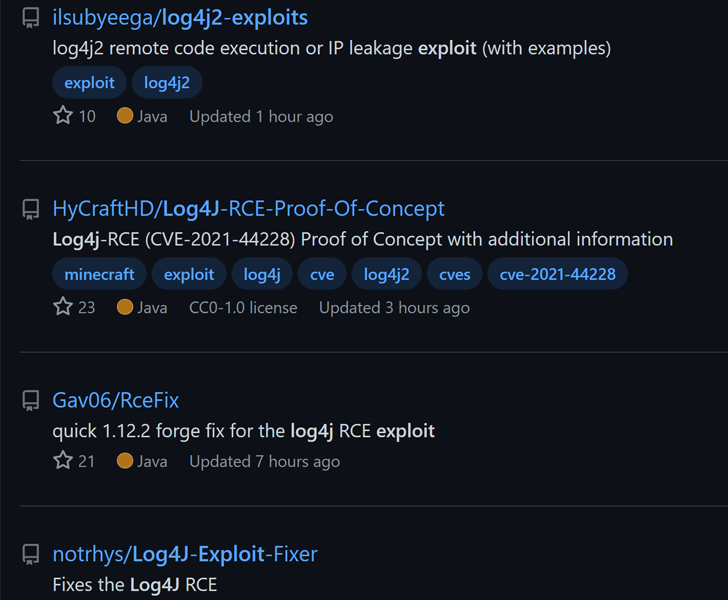

این مشکل که بهعنوان CVE-2021-44228 و با نامهای Log4Shell یا LogJam شناخته میشود، مربوط به موردی از دسترسی بدون احراز هویت واجرای کد از راه دور (RCE) در هر برنامهای که از ابزار منبع باز استفاده میکند میباشد و بر نسخههای Log4j 2.0-beta9 تا 2.14.1 تأثیر میگذارد. این باگ در رتبه بندی CVSS امتیاز کامل 10 از 10 را کسب کرده است که نشان دهنده شدت مشکل است.

شرکت Apache اعلام کرده است که : هکر و مهاجمی که میتواند لاگ پیامها یا لاگ پارامترهای پیامها را کنترل کند، میتواند کد دلخواه بارگیری شده از سرورهای LDAP را در شرایطی مشخص اجرا کند. از Log4j 2.15.0، این رفتار به طور پیش فرض غیرفعال شده است.

اگر یک برنامه کاربردی از طریق نمونه آسیبپذیر Log4J ثبت شود، به سادگی میتوان با یک رشته متن و از طریق یک هاست خارج از سازمان به آن دسترسی پیدا کرد. در این شرایط به مهاجمان و هکرها این امکان داده میشود که بتوانند از طریق یک سرور از راهدور به اطلاعات دسترسی پیدا کنند. تیم نگهداری پروژه Chen Zhaojun از تیم امنیت ابری Alibab این مشکل را شناسایی کردند.

از Log4j به عنوان یک بسته لاگ در انواع نرمافزارهای مختلف و پرکاربرد توسط تعدادی از شرکت مطرح دنیا از جمله Amazon، Apple iCloud، Cisco، Cloudflare، ElasticSearch، Red Hat، Steam، Tesla، Twitter و شرکتهای تولید کننده بازیهای ویدیویی مانند Minecraft استفاده میشود.

در مورد شرکت Minecraft، هکرها به سادگی و با چسباندن یک پیام ساخته شده مخصوص در چتباکس توانسته اند RCE را در سرورهای Minecraft بدست آورند.

یک حمله بزرگ

مدیر ارشد امنیتی شرکت Qualys آقای Bharat Jogi میگوید که آسیبپذیری روزصفر در Apache Log4j احتمالا یکی از حیاتیترین آسیبپذیریهایی است که امسال دیده شده است، زیرا استفاده از Log4j بسیار فراگیر است و توسط میلیونها برنامه جاوا برای ثبت پیامهای خطا مورد استفاده قرار میگیرد. سوءاستفاده از این آسیبپذیری کاملا بدیهی است.

شرکتهای امنیت سایبری مانند بیت دیفندر، سیسکو، Huntress Labs و Sonatype همگی شواهدی مبنی بر اسکن انبوه اپلیکیشنهای تحت تاثیر این آسیبپذیری را تایید کردهاند. این موارد در سرورهای آسیبدیده و حملات ثبت شده در شبکههای Honeypot این شرکتها گزارش شده است. Ilkka Turunen از Sonatype میگوید که این نوع حمله مهارت چندانی نیاز ندارد و اجرای آن بسیار ساده است.

شرکت GreyNoise، این نقص را به Shellshock تشبیه کرد و گفت: فعالیت مخربی را مشاهده کرده است که نشان از شروع این آسیبپذیری در 9 دسامبر 2021 دارد. شرکت Cloudflare که شرکتی زیرساختی در زمینه وب است خاطرنشان کرد که تقریباً در هر دقیقه 20000 درخواست سوءاستفاده را در حدود ساعت 6:00 بعد ازظهر آن روز مسدود کرده است. این شرکت اعلام کرد که اغلب این درخواستهای مخرب از سمت کشورهای ایالات متحده امریکا، کانادا، هلند، فرانسه و بریتانیا شروع شده است.

با توجه به سادگی سوءاستفاده و رواج Log4j در شرکتهای فناوری اطلاعات و شرکتهای توسعه دهنده اپلیکیشن، انتظار میرود حملات مخربی با هدف سرورهای حساس در روزهای آینده افزایش یابد، بنابراین رسیدگی فوری به آسیبپذیری باید در اولویت قرار گیرد.

شرکت امنیت سایبری Cybereason نیز وصلهای به نام Logout4Shell منتشر کرده است که با استفاده از خود آسیبپذیری، به پیکربندی مجدد لاگر میپردازد و از سوءاستفاده بیشتر از مشکل امنیتی جلوگیری میکند.

آقای Marcus Hutchins که یک کارشناس امنیتی است در توئیتر گفت : آسیبپذیری Log4j بسیار مخرب است. میلیونها اپلیکیشن از Log4j برای ورود به سیستم استفاده میکنند و تنها کاری که یک مهاجم یا هکر باید انجام دهد این است که اپلیکیشن را دریافت کند تا یک رشته یا String خاص را لاگ کند.