Positive Technologies

Positive Technologies یک شرکت پیشرو در صنعت امنیت سایبری در کشور روسیه میباشد که در سال ۲۰۰۲ توسط یوری ماکسیموف تأسیس شد و در حال حاضر دفتر مرکزی آن در مسکو، روسیه قرار دارد. این شرکت در زمینه ارائه راهکارها و خدماتی برای حفاظت از زیرساختهای فناوری اطلاعات در برابر تهدیدات سایبری فعالیت میکند. ماموریت شرکت محافظت از مشاغل و صنایع در برابر حملات سایبری و آسیبهای غیرقابل تحمل است. بیش از ۳۳۰۰ سازمان در سراسر جهان از فناوریها و خدمات توسعه یافته توسط شرکت استفاده میکنند. شرکت Positive Technologies در زمینههای مختلف امنیت سایبری از جمله مدیریت آسیبپذیری، تست نفوذ، اطلاعات تهدید (Threat Intelligence) و پاسخ به حوادث (Incident Response) نیز فعالیت دارد. محصولات و خدمات متنوعی که در زمینه امنیت سایبری ارائه میدهد شامل راهکارهای نرمافزاری برای ارزیابی آسیبپذیری، ابزارهای تست نفوذ و تجزیه و تحلیل امنیت میباشد. این شرکت همچنین خدمات مشاوره ارائه میدهد که به سازمانها کمک میکند تا وضعیت امنیتی خود را ارزیابی و بهبود بخشند.

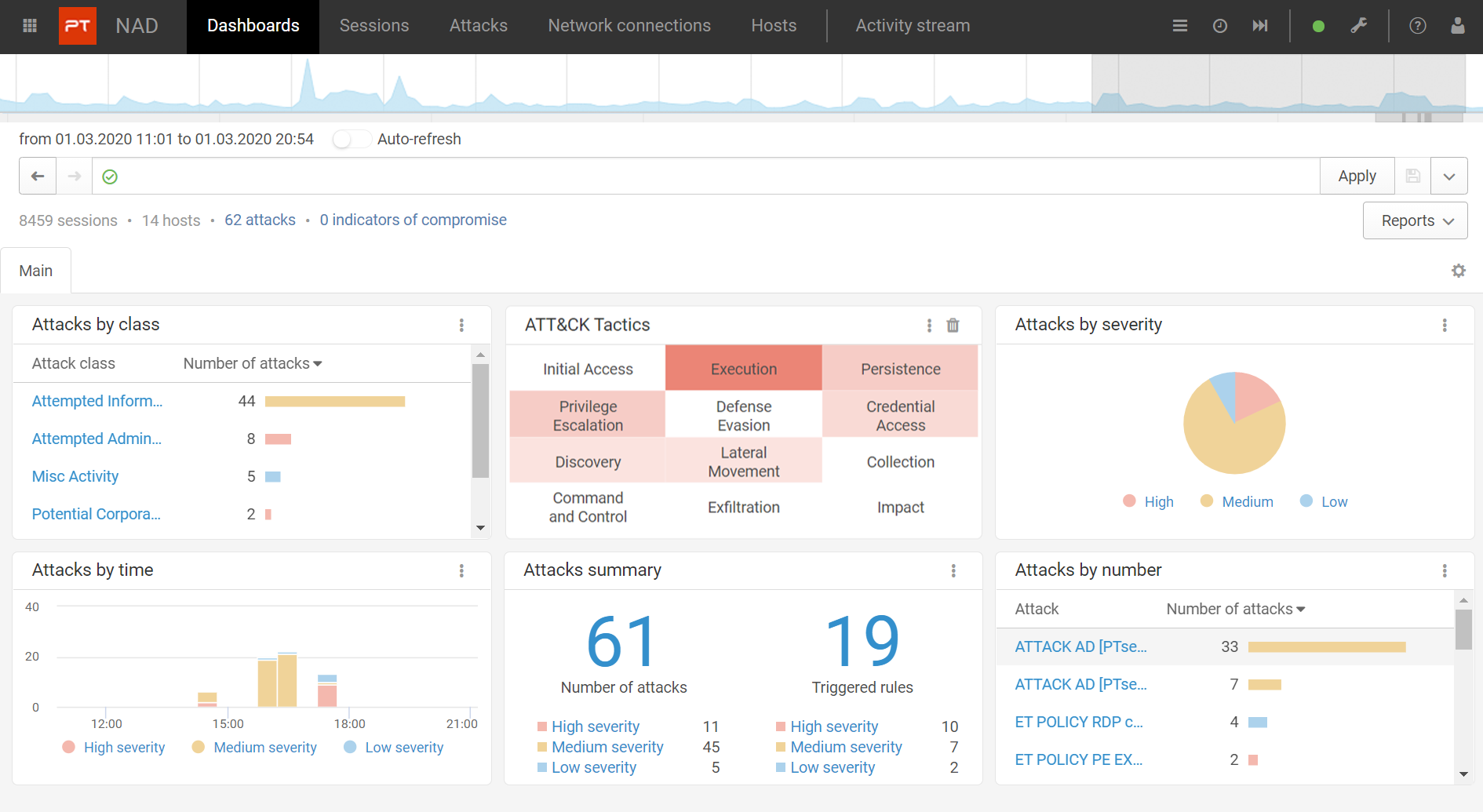

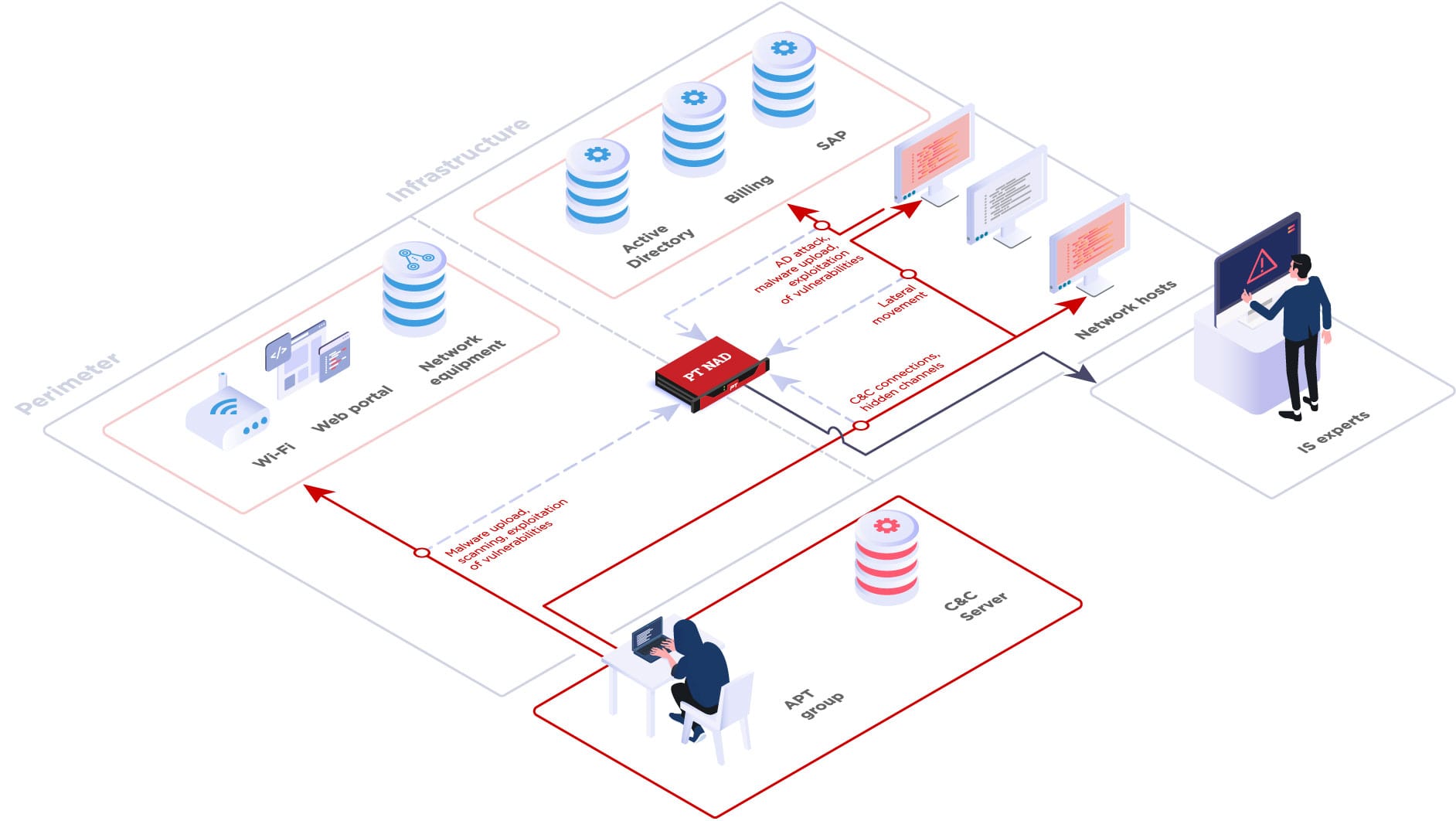

سیستم شناسایی حمله شبکه (PT Network Attack Discovery) که بهاختصار با PT NAD نشان داده میشود، سیستمی مفید برای شناسایی حملات داخلی و پیرامون شبکه است. این سیستم تهدیدات پنهان را آشکار و به یافتن فعالیتهای مشکوک حتی در ترافیک رمزگذاریشده کمک میکند.

PT Network Attack Discovery

PT NAD بیش از ۸۵ پروتکل را شناسایی و ۳۰ مورد از رایجترین آنها را تا سطح L7 تجزیه و تحلیل میکند. این محصول به شما تصویر کاملی از هرچه در زیرساخت میگذرد ارائه میدهد تا بتوانید نقاط رخنه امنیتی را که منجر به حمله میشود شناسایی کنید.این سیستم بهصورت خودکار تلاشهای مهاجمان برای نفوذ به شبکه و همچنین حضور هکرها در زیرساخت را بر اساس طیف گستردهای از شاخصها و اندیکاتورها، شامل استفاده از ابزارهای هکری و انتقال داده به سرورهای مهاجم را شناسایی میکند. PT NAD به مراکز عملیات امنیتی (Security Operations Center) یا همان SOCها دید کاملی از شبکه ارائه میدهد تا بهصورتی مؤثرتر، وظایف خود شامل اطلاع از موفق بودن یا نبودن یک حمله، بازسازی زنجیره کشتار (Kill Chain) و جمعآوری شواهد را انجام دهند. برای این کار، PT NAD متا دیتا و ترافیک خام را ذخیره میکند، به کشف و شناسایی سریع سشنها (Session) و موارد مشکوک کمک میکند و از ترافیک ورودی و خروجی پشتیبانی به عمل میآورد.

مواردی که PT NAD شناسایی میکند

استفاده از ابزارهای هک

مرکز امنیتی تخصصیPT (PT Expert Security Center) با استفاده از ابزارهای هکری، به بررسی حملات پیچیده، جستجوی مداوم تهدیدهای جدید و نظارت بر فعالیت هکرها میپردازد. با برخورداری از چنین اطلاعاتی، متخصصان میتوانند قوانین PT NAD را برای شناسایی همه ابزارهای رایج هک تعریف کنند.

حرکات جانبی

PT NAD میتواند تلاشهایی را که مهاجمان برای گسترش حضورشان در شبکه با اجرای فرمانهای از راه دور و حمله به اکتیو دایرکتوری (Active Directory) و پروتکل Kerberos انجام میدهند، شناسایی کند.

تهدیدات موجود در ترافیک رمزگذاریشده

بهلطف تجزیه و تحلیل پیشرفته، PT NAD میتواند بدافزارهای پنهانشده با پروتکلهای امنیتی لایه انتقال (Transport Layer Security) را که با مخفف TLS نشان داده میشود مشخص کند.

بررسی حملات گذشته

هر بار که پایگاه داده PT NAD بهروزرسانی میشود تا با تهدیدهای سایبری جدید مبارزه کند، سیستم ترافیک را بهصورت عطف به ماسبق بررسی میکند. بنابراین، تهدیدات ناشناخته قبلی هم از چشم PT NAD دور نمیمانند.

شناسایی فعالیت بدافزار

PT NAD فعالیت بدافزارها را در شبکه شناسایی میکند. هکرها بهراحتی میتوانند بدافزارها را از اسکنرهای ضدویروس پنهان کنند؛ اما نمیتوانند ردپای آنها را در شبکه بهسادگی از بین ببرند. PT NAD با تجزیه و تحلیل فعالیت شبکه، میتوان این ردپاها را کشف و تهدیدات موجود را مکانیابی کند.

استفاده از نقاط آسیب پذیر

پایگاه داده منحصربهفرد PT NAD از آسیبپذیریها، بهشکل مداوم با دادههایی درباره انواع جدید آسیبپذیری از جمله آنهایی که هنوز در پایگاه داده CVE گنجانده نشدهاند، بهروز میشود. در نتیجه، PT NAD تلاشهای مربوط به اکسپلویت (exploitation) را در کمترین زمان ممکن شناسایی میکند.

عدم رعایت سیاستها

PT NAD گذرواژههای ضعیف، انتقال دادههای رمزگذاری نشده، تونلهای VPN، TOR، ابزارهای دسترسی از راه دور، پراکسیها و پیامرسانهایی که شرکتهای بزرگ بهدلیل سیاستهای امنیتی آنها را ممنوع کردهاند، شناسایی میکند.

بررسی دامنهها

ویژگی «یادگیری ماشین» در PT NAD، میتواند هرگونه ارتباط با نامهای دامنهای را که بهصورت خودکار با کمک الگوریتم تولید نام دامنه یا DGA (Domain Generation Algorithms) ایجاد شدهاند، شناسایی کند. کشف این ارتباطها میتواند به شناسایی بدافزارهایی که از DGA برای حفظ ارتباط با سرور C&C مهاجم استفاده میکنند، کمک کند.

فرار از ابزارهای امنیتی

PT NAD همه تونلهای DNS، HTTP، SMTP و ICMP را که مهاجمان از آنها برای سرقت دادهها، ارتباط با سرور C&C و پنهانکردن فعالیت خود از ابزارهای امنیتی استفاده میکنند، کشف میکند.

* Positive Technologies که توسعهدهنده محصول PT NAD است، در سرویس MAPP که کوتاهشده عبارت Microsoft Active Protections Program است، عضویت دارد. این سرویس به ارائهدهندگان نرمافزارهای امنیتی، امکان میدهد در اسرع وقت به اطلاعات مربوط به انواع آسیبپذیری محصولات مایکروسافت دسترسی داشته باشند. بنابراین، کاربران PT NAD سریعتر از دیگران در برابر این آسیبپذیریها محافظت میشوند.

سیستم تشخیص نفوذ شبکه PT چگونه کار میکند؟

PT NAD ترافیک شبکه را در اطراف و داخل زیرساخت، بررسی و تجزیه و تحلیل میکند؛ در نتیجه میتواند فعالیت هکرها را در همان مراحل اولیه نفوذ به شبکه و نیز در حین تلاش برای مستقر شدن در شبکه و طراحی حمله شناسایی کند.

از PT NAD در چه مواردی میتوان استفاده کرد؟

PT NAD نقاط ضعف پیکربندی IT و مواردی را که با سیاستهای امنیتی انطباق ندارند و میتوانند راه ورود مهاجمان را فراهم کنند، شناسایی میکند. فیلترهای این سیستم، به شناسایی سریع اطلاعات کاربری ذخیره شده در پیامهای رمزگذاری نشده، گذرواژههای ضعیف، ابزارهای دسترسی از راه دور و ابزارهای پنهانکننده فعالیت شبکه کمک میکنند. میتوان فیلترهای مورد علاقه را در یک ویجت جداگانه برای مراجعه سریع پین کرد. تصویر زیر یک نمونه را نشان میدهد:

بهلطف فناوری یادگیری ماشین، تحلیلهای پیشرفته، قوانین منحصربهفرد شناسایی تهدیدها، شاخصهای مختلف و آنالیز گذشته نگر، PT NAD میتواند حملات را هم در مراحل اولیه و هم پس از آنکه مهاجمان درون زیرساخت جا خوش کردند، شناسایی کند.

مرکز امنیتی تخصصی PT هر دو هفته یک بار قوانین و شاخصهای به خطر افتاده را بهروزرسانی میکند. بهروزرسانی پایگاه داده نیازی به اتصال مداوم به ابرهای Positive Technologies ندارد.

ماژولهای تحلیل پیشرفته، امکان شناسایی تهدیدات پیچیده و غیرمعمول شبکه را فراهم میکنند. آنها پارامترهای زیادی از رفتار مهاجم را در نظر میگیرند و برخلاف قوانین شناسایی حمله، صرفاً به تجزیه و تحلیل سشنهای تکی وابسته نیستند.

از آنجا که PT NAD نسخههایی از ترافیک خام و دادههای سشن را ذخیره میکند، بررسیکنندهها میتوانند کارهای زیر را برای بررسی همهجانبه حملات انجام دهند:

- مکانیابی حملات

- بازسازی زنجیرههای تخریب شده

- شناسایی آسیبپذیریها در زیرساخت

- اقداماتی برای جلوگیری از حملههای مشابه

- گردآوری شواهد مربوط به فعالیتهای مخرب

PT NAD برای شناسایی و به دام انداختن تهدیدها، بهویژه انواع پنهان آنها که از چشم سایر ابزارهای امنیت سایبری دور میماند، ایدهآل است. یک تحلیلگر امنیتی با مهارتها و دانش لازم درباره زیرساخت، میتواند فرضیهها را بهصورت تجربی آزمایش کند. بنابراین، با استفاده از PT NAD میتوان مشخص کرد که آیا واقعاً یک گروه هکری، تهدید داخلی یا نشت داده وجود دارد یا نه و در صورت تأیید این فرضیه، چه اقدامات پیشگیرانهای میتوان براساس آن انجام داد.

ویژگیهای اساسی

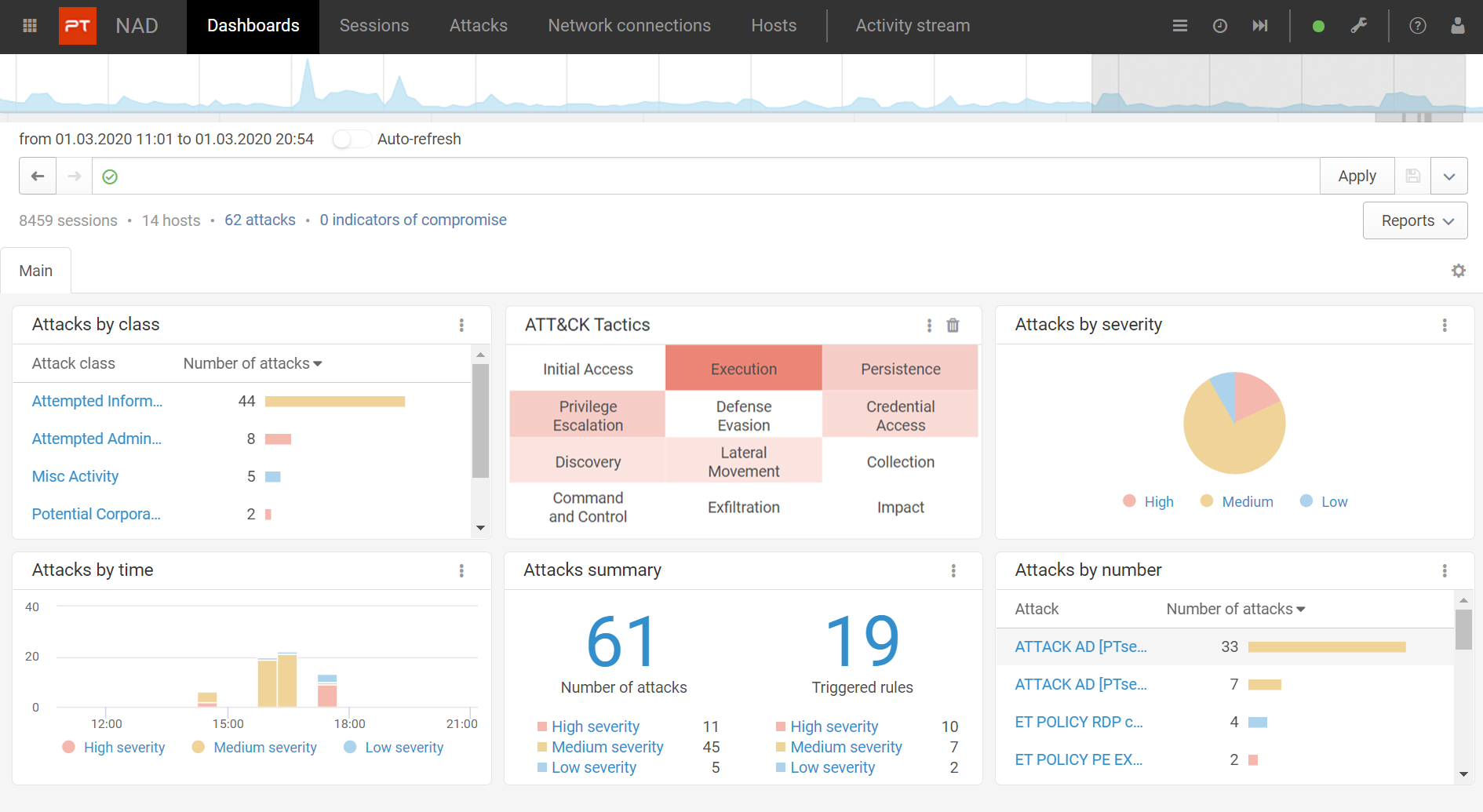

شناسایی حمله

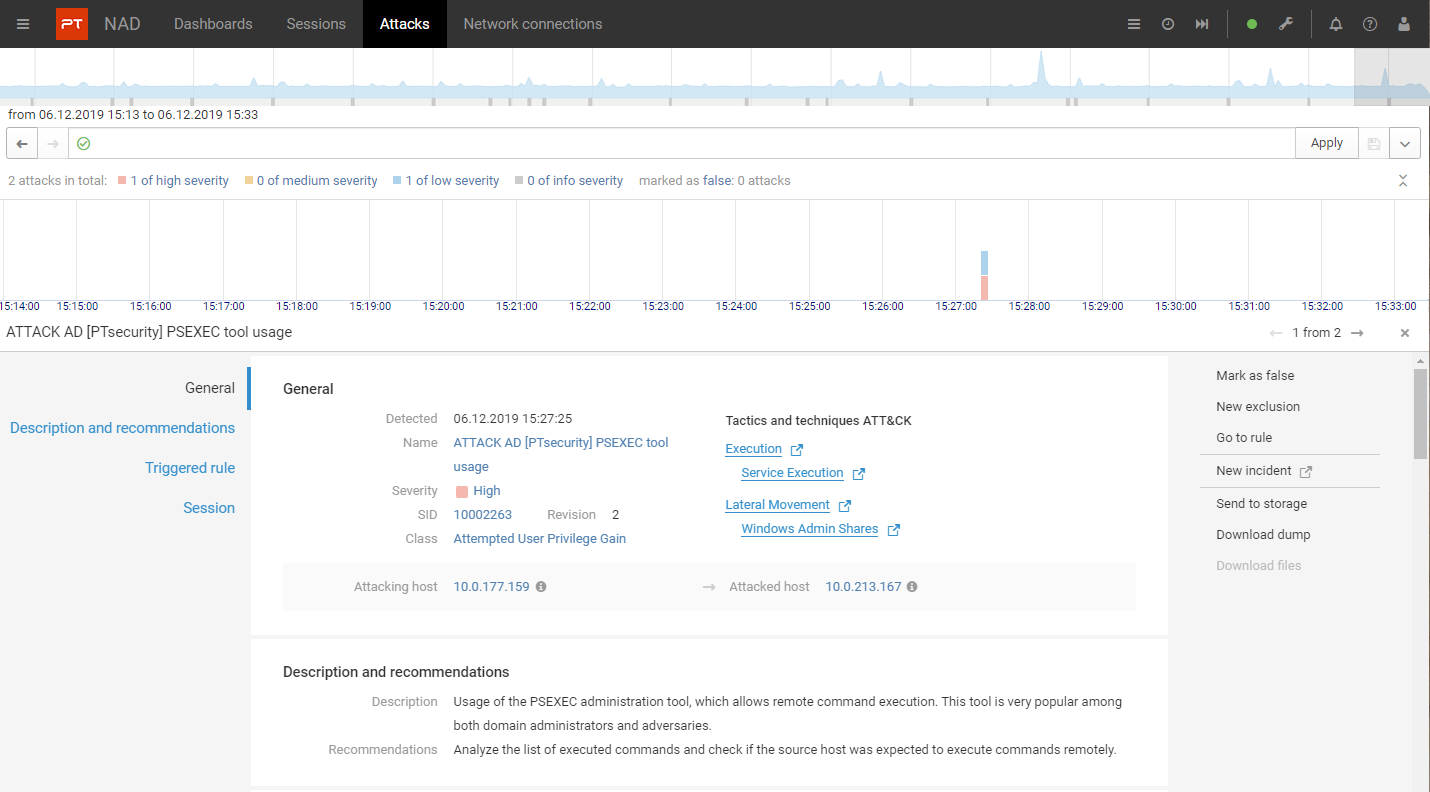

این سیستم درباره وقوع حملات هشدار میدهد و بهطور خودکار، میزان خطرناک بودن آنها را ارزیابی میکند. داشبورد آن، اطلاعات کلیدی درباره تمام حملهها را ارائه میدهد: تعداد حمله، انواع آنها، میزان خطر و زمان وقوع آنها. برای مشاهده جزئیات هر حمله، کافی است روی آن کلیک کنید.

واکنش سریع

اطلاعات هریک از حملات، شامل نمایش هاستهای آلوده شده، زمان وقوع، دادههای مربوط به سشن و ابزارها، تکنیکها و روشهایی است که هکر به کار برده است. با اطلاعات مرحلهبندیشده حمله، میتوانید اقدامات مناسب برای مقابله را انجام دهید.

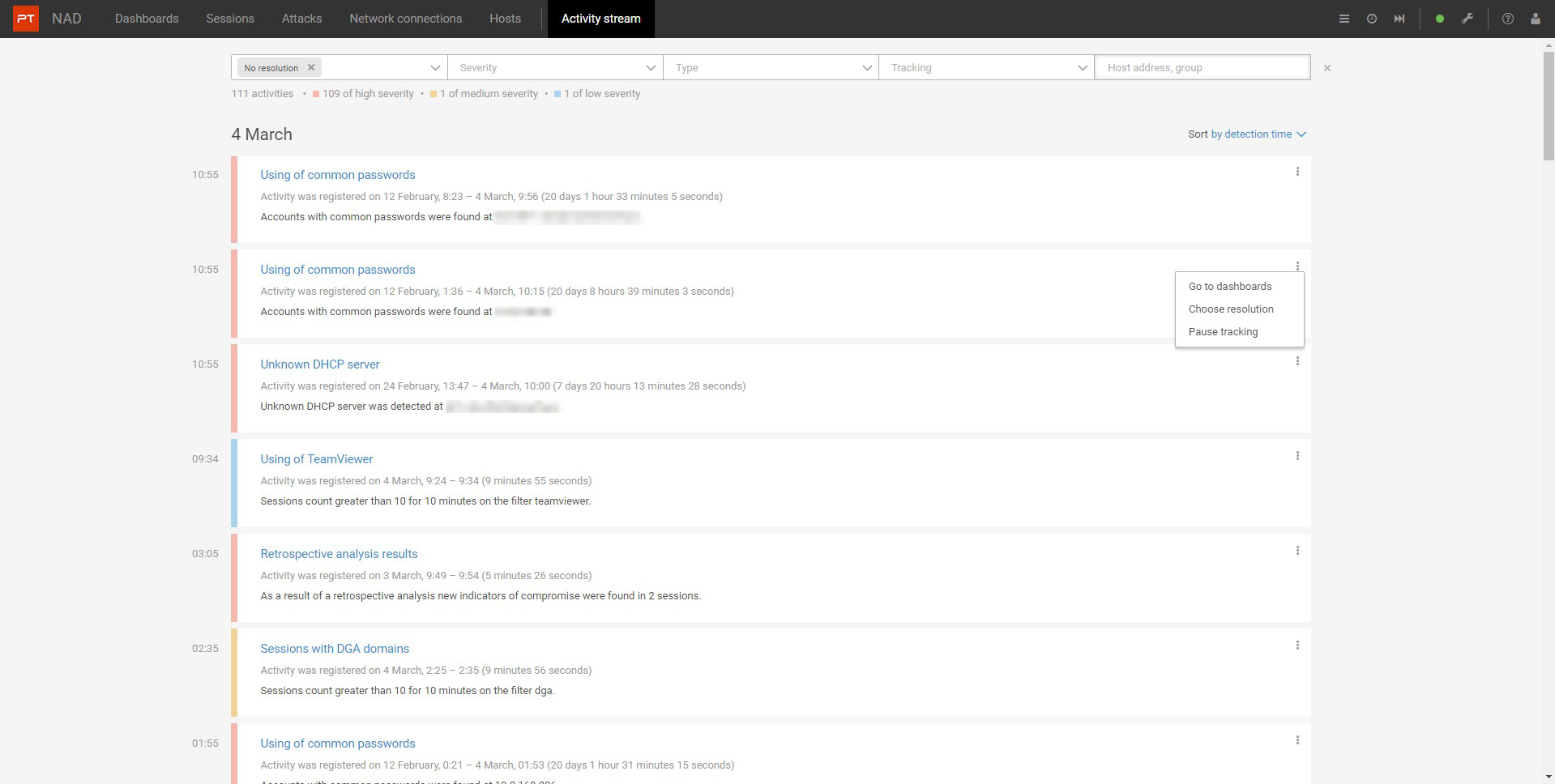

یادگیری درباره حملهها و تهدیدات جدید در یک فید واحد

فید مربوط به فعالیتها، فهرست تهدیدات شناسایی شده را در یک مکان جمعآوری و پیامهای مربوط به فعالیتهای مشابه را به یکدیگر متصل میکند تا بتوانید بهراحتی آنها را مدیریت کنید. برای مثال، میتوانید هریک را بهعنوان حل شده یا ردیابی نشده علامت بزنید.

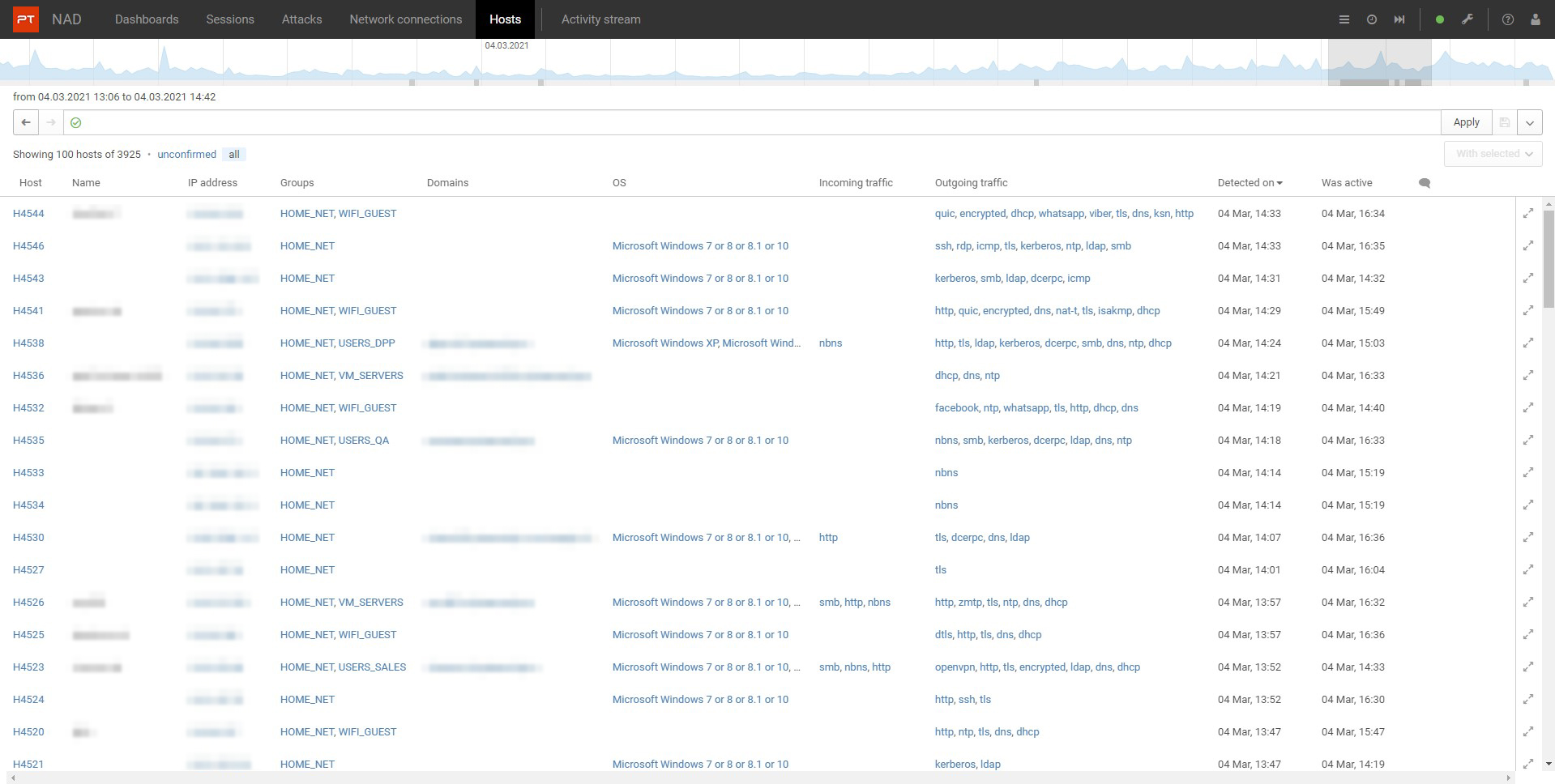

نظارت بر هاستهای شبکه

کاربران PT NAD اطلاعات بهروز درباره هاستهای شبکه دریافت میکنند و تغییرات در هاستها هم ردیابی میشود. کاربران میتوانند متوجه شوند که آیا یک هاست جدید در شبکه ظاهر شده است؟ آیا پروتکل کاربردی خاصی تغییر کرده است؟ آیا تغییری در سیستم عامل مشاهده میشود؟ چنین دادههایی میتواند به شناسایی فعالیت مشکوک نیز کمک کند.

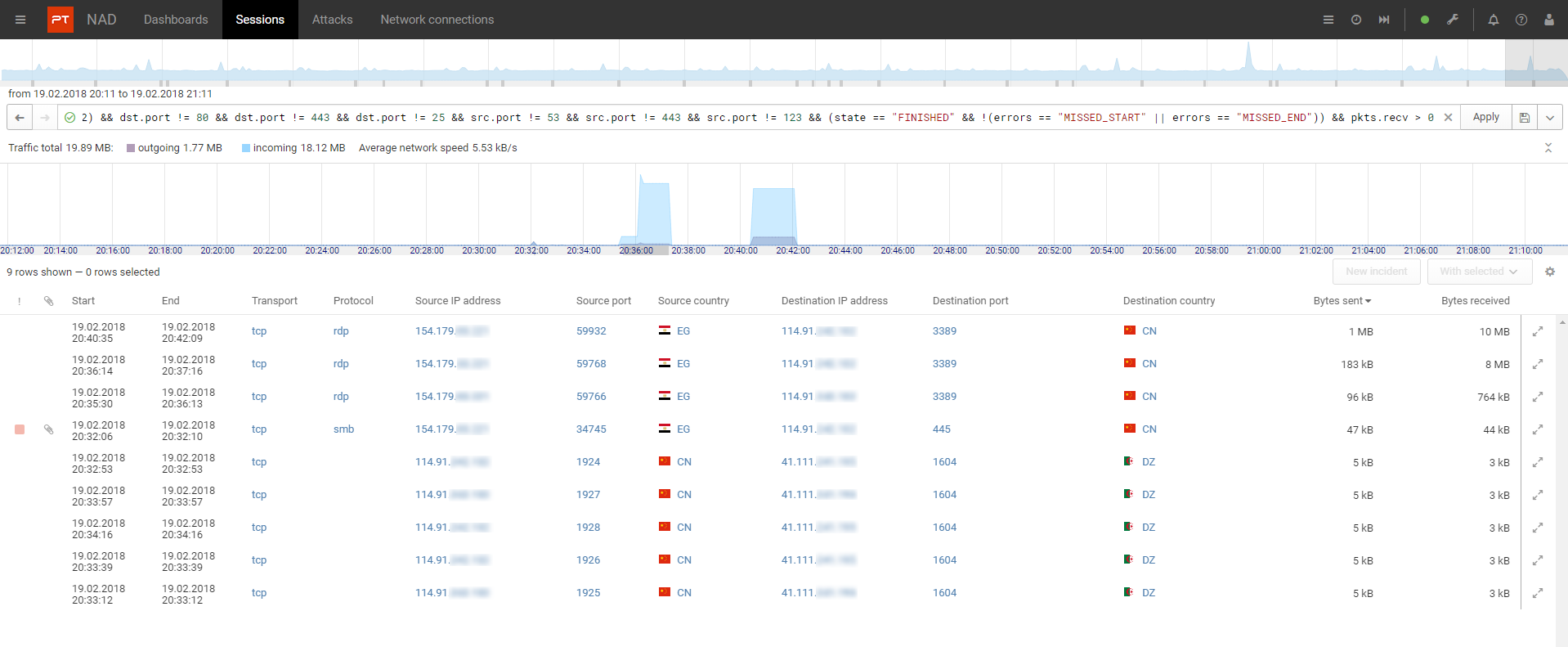

فیلتر کردن سشنها

فیلتر کردن سشنها راهی برای جستجوی فعالیتهای مخرب، شاخصهای به خطر افتاده و خطاهای پیکربندی ارائه میدهد. PT NAD میتواند بهسرعت سشنها را بر اساس هریک از ۱۲۰۰ پارامتر ممکن مرتب کند و اطلاعات مفصلی درباره هر سشن نمایش دهد.

چرا به PT-NAD نیاز داریم؟

به یاد داشته باشید که PT Network Attack Discovery یک نرم افزار تشخیص و پاسخ حملات شبکه (NDR/NTA) است که طراحی شده تا حملات محیط شبکه داخلی شما را به سرعت شناسایی کند. سیستم تشخیص نفوذ شبکه PT قادر است تهدیدهای پنهان را مشاهده کرده و حتی فعالیتهای مشکوک را تشخیص دهد. این نرم افزار با بررسی ترافیک رمزگذاری شده، به شما در بررسی حوادث کمک میکند و میتواند به سرعت جلسات را با هر یک از 1200 پارامتر تعریف شده در سیستم خود، مرتب کند و اطلاعات دقیق را برای هر کدام نمایش دهد.

محصولی جامع برای شناسایی تهدیدات سایبری گسترده و پاسخ به آنها و ابزاری مؤثر و مناسب برای تیمهای عملیات امنیتی (SOC)

PT XDR

PT XDR محصولی است که برای مدیریت اطلاعات تلهمتری، شناسایی حملات پیشرفته، بررسی رخدادها و واکنش سریع به تهدیدات طراحی شده است. PT XDR دادهها را از ورکاستیشنها و سرورها جمعآوری میکند، امکان تجزیه و تحلیل تهدیدات استاتیک و پویا را هم در دستگاهها و هم در سیستمهای خارجی فراهم میکند، حملات هدفمند پیچیده را در زیرساخت فناوری اطلاعات شناسایی میکند و به شما امکان میدهد به این حملات، هم بهصورت دستی و هم بهصورت خودکار، پاسخ دهید. البته در حالت خودکار، از آنجا که سیستم خودبهخود به تهدیدات معمول امنیت اطلاعات پاسخ میدهد، نیازمندیهای منابع تیم عملیات امنیتی تا حد زیادی کاهش مییابد.

محصولاتی که در PT XDR گنجانده شدهاند

PT EDR

یک ارائهدهنده اطلاعات مهم برای سیستمهای SIEM است و به تهدیدات شناساییشده پاسخ میدهد. پاسخ آن میتواند بسته به نوع خطمشی، بهصورت دستی یا خودکار باشد.

MaxPatrol SIEM

این محصول به شما در مدیریت آسان و عملیاتی ابزارهای پایش پیشرفته از طریق یک رابط کاربری مشترک کمک میکند و اطلاعات رویدادها را از طریق سرورهای PT XDR، بهصورت مرکزی سازماندهی میکند.

MaxPatrol VM

این محصول اسکن دستگاهها را با توجه به یک برنامهریزی مشخص انجام میدهد و اطلاعات را از دستگاههای مختلف از جمله دستگاههای متصل نشده به شبکه سازمانی، بهمنظور محاسبه آسیبپذیریها جمعآوری میکند. اسکن میتواند دستی یا خودکار باشد.

PT Sandbox

سندباکس به شما امکان میدهد احتمال شناسایی بدافزارهای پیچیده را بهشکل قابل توجهی افزایش دهید. همه فایلهایی که باید دقیقتر اعتبارسنجی شوند، از ایجنت به سرور ایجنت و سپس به PT Sandbox منتقل میشوند تا در آنجا، تجزیه و تحلیل دقیق رفتاری و استاتیک روی آنها صورت گیرد.

مزایای منحصر به فرد PT XDR

برخی از مزایای منحصربهفرد PT XDR شامل موارد زیر هستند:

پیکربندی عمیق شناسایی و پاسخ

PT XDR قابلیت سفارشیسازی ریزبینانه را ارائه میدهد: میتوانید فهرست ماژولهای نصب شده را با تنظیم توازن بین دقت تشخیص و حجم بار روی دستگاه مدیریت کنید. پاسخ برای هر رویداد PT XDR میتواند بهشکل جداگانه تنظیم شود.

امکان توسعه عملکرد

PT XDR امکان سفارشیسازی همبستگی رویدادها و قوانین ابزار YARA (جهت شناسایی بدافزارها) و نیز کنترل جریان داده از ارائهدهندگان شخص ثالث را هنگام ادغام با PT Feeds را برایتان فراهم میکند. میتوان عملکرد PT XDR را با کمک ماژولهایی که برای انجام هر یک از وظایف سفارشی میشوند، گسترش داد.

پتانسیل یکپارچهسازی

PT XDR امکانات تقریباً نامحدودی برای یکپارچهسازی با موارد مختلف، از جمله محصولات شخص ثالث دارد. این یکپارچهسازی با کمک ماژولهایی انجام میشوند که مخصوص این کار طراحی شدهاند و مورد تأیید شرکت Positive Technologies یا شرکای آن هستند.

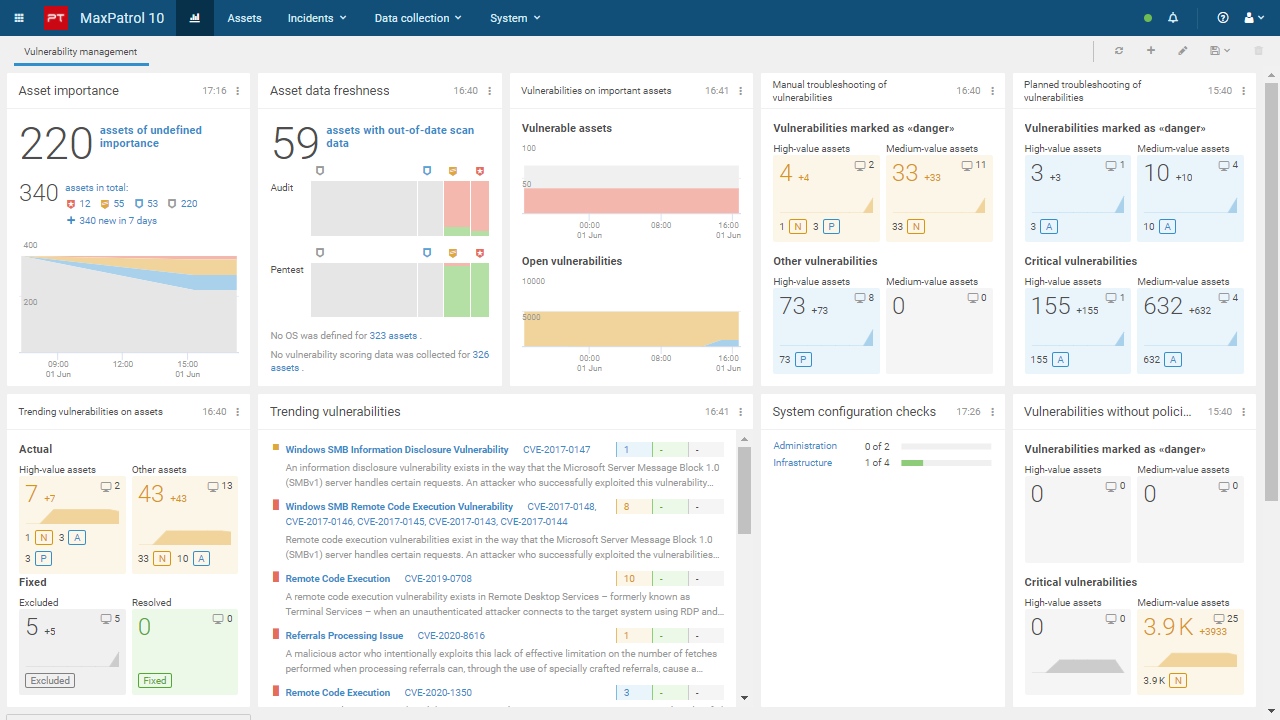

MaxPatrol VM یک سیستم مدیریت آسیب پذیری است. این سیستم به شما کمک میکند یک فرآیند مدیریت آسیب پذیری کامل بسازید و آن را در طول عملیات معمول و اسکن فوری کنترل کنید.

MaxPatrol VM

چگونگی شناسایی و مدیریت آسیبپذیریها برای هر متخصص امنیت اطلاعات، صرفنظر از صنعتی که در آن فعالیت میکند، از اهمیت زیادی برخوردار است. شرکتها برای رسیدگی به این امر، از ابزارهای تجزیه و تحلیل امنیتی استفاده میکنند. آنها بهشکل خودکار همه سیستمها را عمیقاً اسکن میکنند تا آسیبپذیریها و خطاهای پیکربندی سختافزار را شناسایی کنند. با این حال، پس از اسکن باز هم مشکلاتی باقی میماند. برای پیادهسازی مدیریت آسیبپذیری، لازم است تصمیم بگیریم که کدام آسیبپذیریها برای زیرساخت بحرانیتر هستند، از کجا باید شروع کنیم و چگونه بهدرستی عملیات مربوط به رفع آسیبپذیریها را اولویتبندی کنیم. علاوه بر آن، باید ارزیابی کنیم که چه اقداماتی بر سطح امنیت شرکت تأثیر میگذارند.

نسل جدید سیستمهای مدیریت آسیبپذیری، نه تنها قادرند آسیبپذیریها را بهموقع شناسایی کنند، بلکه به پیادهسازی کل فرایند مدیریت آسیبپذیری نیز کمک میکنند.

بررسی اجمالی محصول

مکس پترول VM (MaxPatrol VM) نسل جدید سیستمهای مدیریت آسیبپذیری است. این ابزار امکان ایجاد یک فرایند کامل مدیریت آسیبپذیری و کنترل آن را در حین عملیات روتین و اسکنهای اضطراری فراهم میکند.

با مکس پترول VM شما میتوانید کارهای زیر را انجام دهید:

- به دادههای کامل و دائماً بهروز درباره زیرساختهای IT دسترسی داشته باشید.

- اهمیت داراییهای محافظتشده را درک کنید.

- قوانین بررسی آسیبپذیری را برای بخش IT شناسایی، اولویتبندی و تنظیم کنید.

- عملیات رفع آسیبپذیری را تحت کنترل داشته باشید.

- سطح کلی امنیت شرکت را پایش کنید.

مکس پترول VM بر فناوری مدیریت دارایی امنیتی (SAM) استوار است؛ چیزی که باعث میشود این محصول با استفاده از مجموعه دادههای فعال و غیرفعال، مدل کامل و بهروز شدهای از زیرساختهای IT را در هر لحظه ایجاد کند. این راهحل با درک و شناخت محیط IT موجود، مدیریت آسیبپذیری را با همه سیستمهای موجود در شرکت سازگار و خودکارسازی میکند و همزمان اهمیت اجزای شبکه و تغییرات زیرساخت را در نظر میگیرد.

داشبوردهای تعاملی این محصول، به ردیابی وضعیت و اعتبارسنجی اسکنهای دارایی، نمایش داراییهای جدید و ارزیابی نشده شبکه، تعداد آسیبپذیریهای شدید و پارامترهای رفع آسیبپذیری کمک میکند.

پایگاه داده بهروز از دارایی

مکس پترول VM کاملترین اطلاعات را درباره داراییهای موجود در پایگاه داده جمعآوری میکند. این پایگاه داده از طریق اسکن در دو حالت جعبه سیاه (Black-Box Mode) و جعبه سفید (White-Box Mode) و نیز وارد کردن دادهها از منابع مختلف به روز رسانی میشود. منابع میتوانند شامل دایرکتوریهای خارجی (Active Directory، SCCM، هایپروایزرها) و سایر ابزارهای امنیت اطلاعات (SIEM، NTA) باشند. هیچ یک از اطلاعات به صورت تکراری وارد نمیشوند و هر بخش از آن، با دارایی خاصی مرتبط هستند.

ارزیابی و طبقهبندی داراییها

از آنجا که طبقهبندی داراییها بر اساس میزان اهمیت آنها انجام میشود، تمرکز روی نودهایی قرار میگیرد که اولویت بیشتری دارند. این سیستم گزارشی هم درباره نمایش داراییهای جدید بررسی نشده و آنهایی که به صورت بالقوه از اهمیت زیادی برخوردارند، ارائه میدهد.

اولویتبندی آسیبپذیریها

این محصول، با انجام اسکن عمیق از زیرساختهای IT، آسیبپذیریها و خطاهای پیکربندی را در اجزای سیستمهای اطلاعاتی شناسایی میکند. همچنین به شما امکان میدهد آسیبپذیریها را با توجه به سطح شدت و سایر پارامترها از جمله وندور، نسخه سیستم عامل و داراییهایی که آسیبپذیری در آنها پیدا شده است، رفع کنید.

تعریف خط مشی

روشهای اسکن و رفع آسیبپذیری مکس پترول VM، اجرای عملیات مختلف روی داراییها و آسیبپذیریهای شناسایی شده را خودکارسازی میکند. برای مثال، میتوانید یک اسکن سفارشی تنظیم کنید یا یک تاریخ روتین برای بررسی آسیبپذیری در چندین دارایی تعیین کنید.

پایش آسیبپذیریها

فناوریهای به کار رفته در این محصول، اطلاعاتی دقیق به شما ارائه میدهد که به شناسایی سریع آسیبپذیریهای با شدت بالا در زیرساخت و اولویتبندی اسکن سیستمهایی که احتمال بروز آسیبپذیری در آنها وجود دارد، میانجامد.

کنترل مدیریت آسیبپذیری

مکس پترول VM میزان پویایی اسکنهای منظم را ردیابی میکند تا به متخصصان امنیت اطلاعات در کنترل کیفیت اسکنها کمک کند. تجزیه و تحلیل اسکنها امکان ارزیابی فرایند رفع آسیبپذیری و نظارت بر رعایت خط مشی و سطح حفاظت زیرساخت را فراهم میکند.

ویژگیهای کلیدی سیستم تشخیص نفوذ شبکه PT

با توجه به مواردی که تاکنون به آنها اشاره کردهایم، تشخیص حمله اولین ویژگی خاص این سیستم است. این سیستم ما را از حوادث مطلع کرده و به طور خودکار میزان خطرناک بودن آنها را هم ارزیابی میکند. داشبورد اطلاعات کلیدی این نرمافزار اطلاعاتی نظیر تعداد، انواع، درجه خطر و زمان وقوع حملات را به نمایش میگذارد.

همچنین سیستم قادر است اطلاعات مربوط به هر حمله، میزبانهای آسیبدیده، زمان رویداد، دادههای جلسه، و ابزارها، تکنیکها و روشهای هکر (TTP) را بر اساس طبقهبندی MITER ATT&CK به ما نشان دهد. با اطلاعات مرحلهبندی شده مربوط به هر حمله، میتوانید اقدامات دفاعی مناسب را در نظر داشته باشید.

سیستم تشخیص نفوذ شبکه PT با این ویژگیها، امکانی برای شما فراهم کرده تا در مورد حملات و تهدیدات جدید اطلاعاتی مفیدی را به دست آورید. در واقع برای استفاده از فید فعالیت، لیستی از تهدیدات شناسایی شده را در یک مکان پیش روی خود دارید تا همه دادههای لازم را به صورت یکجا بررسی کنید. همچنین نرم افزار این توانایی را هم دارد که پیامهای مربوط به فعالیتهای مشابه را در یک مکان ترکیب کند و به شما امکان دهد آنها را به راحتی مدیریت کنید. در نتیجه، میتوانید مشکل رفع شده را به عنوان یک گزینه «حل شده» علامتگذاری کنید تا دیگر چنین فعالیتی را ردیابی نکنید.

نظارت بر میزبانهای شبکه و فیلترینگ جلسات هم از دیگر ویژگیهای خاص این سیستم هستند. کاربران PT NAD اطلاعات به روزی در مورد میزبانهای شبکه دارند، زیرا تغییرات در هاست هم به راحتی پیگیری میشود. کاربران میدانند که آیا میزبان جدیدی در شبکه ظاهر شده و یک پروتکل برنامه تغییر کرده است یا خیر. چنین دادههایی حتما به شناسایی فعالیتهای مشکوک کمک میکنند. فیلتر کردن جلسات هم راهی برای جستجوی فعالیتهای مخرب، شاخصهای سازش و خطاهای پیکربندی به شما ارائه میدهد.

مزایای مکس پترول VM

مکس پترول ۱۰ VM به منظور ارائه اطلاعات بیشتر از داراییها و ارزیابی مجدد آسیبپذیری، با مکس پترول SIEM و PT NAD ادغام شده است.

یکی از مزایای مهم مکس پترول VM شفافیت شبکه است که بهلطف فناوری منحصربهفرد مدیریت دارایی به دست آمده است. مکس پترول VM تمام هاستها و سیستمها را پوشش میدهد، پیکربندی و ارتباط متقابل آنها را ترسیم میکند و بر اعتبارسنجی دادهها پایش کامل دارد.

مکس پترول VM امکان پیادهسازی فرایند مدیریت آسیبپذیری بر اساس سیستمهای موجود و تأثیر آنها بر کل شرکت را برایتان فراهم میکند. همچنین به تنظیم دقیق مقررات جدید معرفیشده و اولویتبندی درست آنها کمک میکند.

اپراتور سیستم میتواند روشهای اسکن و مدیریت آسیبپذیری را تنظیم کند. داشبوردها با نمایش تصویری کارهایی که دپارتمانهای امنیت اطلاعات و IT انجام میدهند، به کنترل سطح حفاظت زیرساخت و رفع آسیبپذیریها کمک میکنند.

پایگاه داده آسیبپذیریهای محصول بهشکل مداوم بهروزرسانی میشود. علاوه بر این، Positive Technologies آسیبپذیریهای بسیار بحرانی را گزارش میکند. در نتیجه، اگر نیاز به اسکن فوری زیرساخت IT باشد، بلافاصله از آن مطلع خواهید شد.

ابزارهای خودکار مانند گروهبندی دارایی و پیکربندی، امکان پردازش خودکار آسیبپذیری را فراهم میکند. در نتیجه در منابع صرفهجویی میشود و تأثیر عامل انسانی به کمترین مقدار ممکن تقلیل مییابد.

تنها تحلیلکننده کد منبع که تحلیلهای با کیفیت بالا و ابزارهای مناسب برای تأیید خودکار آسیبپذیریها را ارائه میکند.

PT Application Inspector

PT AI که کوتاهشده عبارت PT Application Inspector است، سیستمی است که برای همه اپلیکیشنها از هر اندازه و هر صنعتی ضروری است. این سیستم ترکیب منحصربهفردی از روشهای اسکن شامل آزمون امنیتی استاتیک اپلیکیشنها (SAST: Static Application Security Testing)، آزمون امنیتی پویای اپلیکیشنها (DAST: Dynamic Application Security Testing)، آزمون امنیتی تعاملی اپلیکیشنها (Software Composition Analysis :SCA)، تجزیه و تحلیل ترکیببندی نرمافزار (Interactive Application Security Testing :IAST) به همراه تطبیق اثر انگشت و الگو است و نتایج دقیقی برای برای محافظت از اپلیکیشنها ارائه میکند. این اپلیکیشنها میتوانند در هر جایی از صفحات فرود وبسایتها گرفته تا پرتالهای سازمانی، فروشگاههای آنلاین، پرتالهای بانکی، خدمات ابری و پرتالهای الکترونیک دولتی مستقر باشند.

آمار مربوط به امنیت اپلیکیشن

- ۱۰۰ درصد از اپلیکیشنهای آزمایش شده حاوی آسیبپذیریها هستند

- میانگین تعداد آسیبپذیریها در یک اپلیکیشن بیش از ۱۰۰ عدد است

- ۱۰۰ درصد از اپلیکیشنهای مالی حاوی آسیبپذیریهای پرخطر هستند

- ۸۵ درصد از اپلیکیشنها دارای آسیبپذیریهایی هستند که امکان حمله به کاربران را فراهم میکند

- حملات وب رتبه اول دلیل هکها و نشت دادهها میباشد.

با PT AI، کارشناسان امنیت از مزایای زیر بهرهمند میشوند:

- شناسایی و تأیید آسیبپذیریهای امنیتی بدون نیاز به کاوش عمیق در کد منبع یا فرایند توسعه.

- PT AI بهطور خودکار اطمینان از اینکه آیا یک آسیبپذیری قبل از صرف زمان برای رفع آن مورد بهرهبرداری قرار گرفته است یا خیر را بررسی میکند.

- همکاری آسان با تیم توسعه و امکان ایجاد تیکتها با یک کلیک.

مزایایی که PT AI برای تیم توسعه دارد:

- استفاده از PT AI بدون تنظیمات اضافی و عدم نیاز به دسترسی محیط آزمایشی.

- شناسایی آسیبپذیریهای تأیید شده یا مشکوک و تمرکز بر مهمترین آنها.

- PT AI جزئیات و شرایط استفاده از هر آسیبپذیری را نشان میدهد و بهترین نقطه برای رسیدگی به آن را بهطور خودکار پیشنهاد میدهد تا تیم توسعه بهسادگی فرایند رفع آن را آغاز کند.

چرا از PT AI استفاده کنیم؟

تجزیه و تحلیل با کیفیت بالا

ترکیب آزمونهای امنیتی استاتیک، پویا و تعاملی برنامههای کاربردی (SAST + DAST + IAST) نتایجی بینظیر ارائه میدهد. سیستم PT Application Inspector، تنها آسیبپذیریهای واقعی را مشخص میکند تا بتوانید روی مشکلاتی که واقعاً اهمیت دارند، تمرکز کنید.

رفع سریع آسیبپذیریها

شناسایی دقیق، اعتبارسنجی خودکار، اعمال فیلترها، اسکن جزء به جزء و دیاگرام جریان داده تعاملی (interactive data flow diagram :DFD) برای هر آسیبپذیری، قابلیتهای ویژهای هستند که فرایند رفع این آسیبپذیریها را بسیار سریعتر میکنند.

رفع زودهنگام آسیبپذیریها

تجزیه و تحلیل آسیبپذیریها در اولین مراحل توسعه نرمافزار، به رفع زودهنگام آنها کمک میکند. در نتیجه در محصول نهایی، تعداد آسیبپذیریها بسیار کمتر میشود. این به نوبه خود، به کاهش هزینههای رفع آسیبپذیریها میانجامد.

انعطافپذیری برای ادغام با سیستمهای مختلف

PT AI از چرخه حیات توسعه امنیت (SDL: Security Development Lifecycle) بهطور کامل پشتیبانی میکند. بنابراین، بهخوبی با سیستمهای مختلف از جمله محبوبترین سیستمهای ردیابی باگها، CI/CD و سیستمهای کنترل ورژن جیرا (Jira)، جنکینز (Jenkins) و تیمسیتی (TeamCity) ادغام میشود و از این نظر انعطافپذیر است.

محافظت آنی

رعایت مقررات و استانداردها

PT AI به شما کمک میکند بهطور مرتب حسابرسیها را انجام دهید. کد منبع از نظر ریسکهای امنیتی و عملکردهای ناامن بررسی میشود تا رعایت استانداردهای کلیدی صنعت از جمله PCI DSS را آسان کند.

چرا از PT AI استفاده کنیم؟

بهعنوان سخن پایانی، فراموش نکنید توسعه یک برنامه امن، نیازمند آن است که همه روی آن کار کنند. PT AI به ایجاد نوعی فرهنگ توسعه امن کمک میکند که همه توسعهدهندگان، تیم تضمین کیفیت محصولات و خدمات، متخصصان امنیتی، مدیران و سایر ذینفعان، از آن بهرهمند شوند. این سیستم به همه افراد، ابزارهای مورد نیاز آنها را برای تمرکز بر این کار و ارتباط مؤثر با یکدیگر ارائه میدهد.

پشتیبانی با سایسک

پشتیبانی نقرهای

-

نصب و راه اندازی اولیه

-

ارائه مستندات آموزشی

-

آموزش راهبری محصول و رفع مشکل

-

پشتیبانی از طریق تیکت، تلفن و ایمیل

-

پشتیبانی ۸ ساعته ۵ روز هفته

پشتیبانی طلایی

-

کلیه موارد سطح نقرهای

-

ارزیابی امنیتی سازمان و ارائه پلن جامع

-

بازدید ماهیانه و ارائه گزارش تحلیلی

-

بازدید حضوری دورهای

-

پشتیبانی ۸ ساعته ۵ روز هفته

پشتیبانی پلاتینیوم

-

کلیه موارد سطح طلایی

-

ارزیابی امنیتی ثانویه و ارائه گزارش پیشرفت

-

نیروی مقیم در سازمان

-

ایاب و ذهاب رایگان

-

پشتیبانی ۲۴ ساعته ۷ روز هفته