راهکارهای امنیت سایبری حمیم

Positive Technologies یک شرکت پیشرو در صنعت امنیت سایبری در کشور روسیه میباشد که در سال ۲۰۰۲ توسط یوری ماکسیموف تأسیس شد و در حال حاضر دفتر مرکزی آن در مسکو، روسیه قرار دارد. این شرکت در زمینه ارائه راهکارها و خدماتی برای حفاظت از زیرساختهای فناوری اطلاعات در برابر تهدیدات سایبری فعالیت میکند. ماموریت شرکت محافظت از مشاغل و صنایع در برابر حملات سایبری و آسیبهای غیرقابل تحمل است. بیش از ۳۳۰۰ سازمان در سراسر جهان از فناوریها و خدمات توسعه یافته توسط شرکت استفاده میکنند. شرکت Positive Technologies در زمینههای مختلف امنیت سایبری از جمله مدیریت آسیبپذیری، تست نفوذ، اطلاعات تهدید (Threat Intelligence) و پاسخ به حوادث (Incident Response) نیز فعالیت دارد. محصولات و خدمات متنوعی که در زمینه امنیت سایبری ارائه میدهد شامل راهکارهای نرمافزاری برای ارزیابی آسیبپذیری، ابزارهای تست نفوذ و تجزیه و تحلیل امنیت میباشد. این شرکت همچنین خدمات مشاوره ارائه میدهد که به سازمانها کمک میکند تا وضعیت امنیتی خود را ارزیابی و بهبود بخشند.

HAMIM

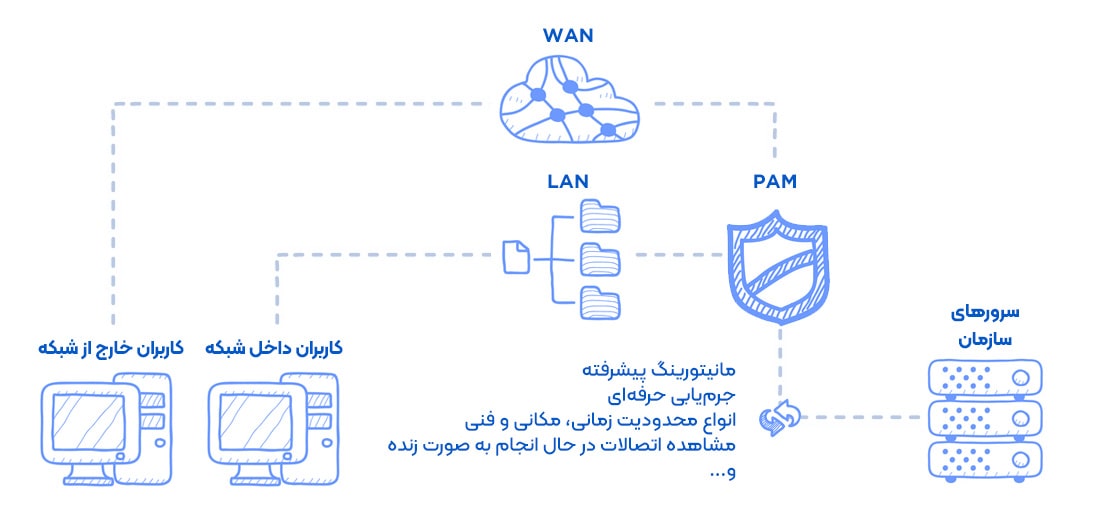

امروزه با وجود ضرورت اعطای دسترسیهای سطح بالا به افراد، حفظ امنیت اطلاعات سازمانها به چالشی بزرگ تبدیل شده است. مدیریت دسترسی ممتاز (PAM) راهکاری برای رفع این چالش است. PAM با نظارت و کنترل دقیق بر دسترسیهای سطح بالا، از سوء استفاده کاربران و نفوذ مهاجمان خارجی جلوگیری میکند.

Privileged Access Management

مدیریت سطح دسترسی (PAM) چیست؟

امروزه مدیران ارشد سازمانها برای بالا بردن سطح امنیت و حفاظت از داراییهای اطلاعاتی خود سرمایهگذاری ویژهای میکنند و از محصولات و راهکارهای متنوعی بهره میبرند. اما در نهایت برای اینکه کار سازمان به انجام برسد به ناچار مجبور هستند دسترسیهای سطح بالا، به سامانههای اطلاعاتی، نرم افزارها، سخت افزارها و سرورهای سازمان را به پیمانکار و یا افرادی بسپارند که شاید به صورت تمام و کمال مورد اطمینانشان نباشند.

برخی از کاربران ادمین میتوانند پروتکلهای امنیتی موجود را نادیده بگیرند و آنها را دور بزنند، این یک آسیبپذیری بزرگ برای امنیت سازمان است. اگر برخی از ادمینها بتوانند به اطلاعات طبقهبندی شده و محرمانه دسترسی پیدا کنند و اگر بتوانند فعالیتهای خود را مخفی کنند مشکل بزرگی رخ خواهد داد. جدا از تهدیدات درون سازمانی که ممکن است توسط کارمندان و ادمینها رخ دهد، مهاجمان بیرون سازمانی هستند که میتوانند به این منابع و اطلاعات دسترسی پیدا کنند.

بنابراین بایستی راهکاری اتخاذ گردد که این ریسک پوشش داده شود و بتوان منابع سازمان را با خیال آسوده در اختیار این کاربران قرار دهیم .این راهکار با نام اختصاری PAM به معنی Privileged Access Management شناخته میشود. این سامانه امنیتی و نظارتی با قرار گرفتن در مقابل منابع شبکه، مانع از هر گونه دسترسی مسقیم به منابع شبکه شده و مدیران شبکه می توانند به راحتی تمامی دسترسیهای مستقیم را مسدود کنند. از خصوصیات PAM این است که سازمان ها میتوانند آن را به صورت تجهیزات سخت افزاری و یا به صورت نرم افزار در ساختار شبکه داخلی خود پیاده سازی نمایند.

پیاده سازی PAM چه مزایایی را با خود به همراه دارد؟

نقطه مرکزی اجرای سیاستها

یک نقطه مرکزی اجرای سیاستهای امنیتی که مدیران می توانند فعالیت کاربران را تا سطح اجرای دستورات بر اساس سیاستهای از پیش تعریف شده محدود کنند.

ضبط نشستها

ضبط نشستها امکان بررسی ردپا را فراهم مینماید که بتوان در مواقع بحرانی پاسخ این سوال را که “چه کسی چه کاری انجام داده است؟” را مشخص کرد.

ادغام ابزارهای چندگانه

یک نقطه ادغام برای ابزارهای چندگانه احراز هویت از جمله مدیریت رمز عبور و ابزارهای تایید هویت چند عامله.

مجوزدهی چهار چشم

کنترل دو جانبه، که به سیستم مجوزدهی موسوم به “چهار چشم” باز میگردد که در این سیستم انجام بعضی اعمال و اجرای بعضی دستورات خاص نیازمند مجوز بلادرنگ توسط ناظر میباشد.

نظارت بلادرنگ

نظارت بلادرنگ، تیمهای امنیتی را قادر میسازد فعالیت کاربران ممتاز را بصورت زنده تحت نظر گرفته و مراقبت کنند.

واکنش به نقض امنیتی

هشدار و از بین بردن نشستها در صورت رخداد نقض سیاستهای امنیتی توسط کاربر.

مدیریت سطح دسترسی PAM چگونه کار میکند؟

سامانه مدیریت و نظارت بر دسترسی راهدور با قرار گرفتن درمقابل منابع شبکه، مانع از هرگونه دسترسی مستقیم به منابع شبکه میگردد و مدیران شبکه میتوانند به راحتی تمامی دسترسیهای مستقیم را مسدود نمایند. با توجه به این موضوع که این سامانه تنها نیازمند پورت ۴۴۳ HTTPS میباشد، مدیریت دسترسی آن در لایه شبکه به راحتی انجام پذیر خواهد بود.

چرا از PAM حمیم استفاده کنیم؟

تضمین پاسخگویی تمام حسابهای کاربری ممتاز با فیلتر کردن اتصالات، کاربران و مجوزهای موجود برای ایجاد گزارشهای خاص و تمام شخصیسازی شده و چند زبانه که تمامی مشخصات نشست ایجاد شده را نشان میدهد.

اطمینان میدهیم که سطح دسترسی مستقیم به شبکه تنها از طریق مدیریت دسترسی ویژه حمیم مجاز است و به هیچگونه تنظیمات یا نصب نرمافزار شخص ثالث نیازی نمیباشد. همه چیز باید بدون هیچگونه تنظیمات اضافه عمل کند.

بررسی تمامیت ضبط نشستها با الگوریتم امن SHA-1 حفاظت شده و در پایگاه داده با الگوریتم AES-256-CBC رمزنگاری میشود تا از پاسخگویی تضمین شده در صورت بروز اختلاف نظر بین عوامل، اطمینان حاصل شود.

رکوردهای ضبط شده با روشهای نوین و کارآمد فشردهسازی ذخیره میشوند تا از حداقل فضای دیسک و فضای ذخیرهسازی ضمانت شده رایگان برای ذخیره طولانی مدت اطلاعات اطمینان حاصل شود.

مدیریت دسترسی ممتاز حمیم ادغام یکپارچه و همه جانبه با اغلب افزونههای شخص ثالث برای ارائه کردن مشخصات هویتی و گردآوری لاگ در غالب استاندارد SIEM را فراهم مینماید.

ویژگیهای سامانه در بخش کاربران

- ایجاد دسترسی برای کاربران به یک یا چند منبع شبکه

- پشتیبانی از احراز هویت چندوجهی در صورت وجود زیرساخت فعلی

- محدود ساختن کاربران به دسترسی به منابع شبکه در روزها و ساعتهای از پیش تعیین شده

- محدود ساختن تعداد اتصالات همزمان کاربر

- محدود کردن کاربران به اجرای یک برنامه خاص (در دسترسیهای از نوع RDP)

- امکان یا محدود سازی استفاده از کلیپبورد به منظور انتقال دو طرفه اطلاعات

- امکان یا محدود سازی نقل و انتقال دو طرفه فایل

- امکان یا محدود ساختن استفاده از Audio در اتصالات RDP

- قابلیت اتصال و استفاده از طریق دستگاههای Touch مانند تلفن همراه هوشمند یا تبلت

- ذحیرهسازی امن اطلاعات حساس منابع شبکه به استفاده از ۲۵۶ AES

- سفارشی سازی جزییات اتصال مانند:

- فعال/غیر فعال سازی تصاویر زمینه یا Theme در اتصالات RDP

- تعیین نوع یا رنگ Font یا پس زمینه در اتصالات SSH و TELNET

- استفاده از PKI و Passphrase به منظور احراز هویت در منبع انتهایی شبکه (SSH)

ویژگیهای سامانه در بخش مدیران

- ایجاد کاربران «حسابرس» با اختیارات قابل تعریف

- دسترسی به اطلاعات ثبت شده کاربران یا اتصالات خاص

- نوع دسترسی مانند صفحه نمایش، اطلاعات کیبورد، کلیپبورد و یا انتقال فایل

- تعریف هشدارهای مدیریتی با نمایههای قابل تعریف جهت واکنش سریع به رویدادهای حاصل از تعامل کاربران با منابع شبکه

- مشاهده فهرست اتصالات در حال انجام و خاتمه یافته به همراه جزییات اتصال

- مشاهده اتصالات در حال انجام به صورت زنده (شامل صفحه نمایش، صفحه کلید، کلیپبورد و انتقال فایل)

- دریافت کامل تعامل کاربر به صورت فایل ویدئو

- قابلیت جستجو در ورودیهای صفحه کلید به منظور یافتن دستورات یا ورودیهای مخاطره آمیز

- قطع دسترسی کاربر به صورت لحظهای

- مشاهده وضعیت سامانه به منظور بررسی بار و اطلاعات لحظهای سامانه

ویژگی های کلی سامانه

- پشتیبانی از ۴ پروتکل رایج دسترسی راهدور: TELNET، SSH، VNC و RDP

- واسط کاربری مبتنی بر فناوریهای وب HTML 5 و WebSocket

- بدون نیاز به نصب هرگونه Plugin یا افزودنی جانبی

- امکان دسترسی از طریق دستگاههای همراه مانند تلفن همراه یا تبلت

- نصب و راهاندازی بدون نیاز به اعمال تغییرات در زیرساخت شبکه

- مدیریت آسان و قدرتمند برای کاربران و مدیران سامانه

- ثبت دقیق وقایع در طول ارتباط کاربران با منابع شبکه

- بازبینی کامل تعامل کاربر با منابع شبکه با اعمال زمانبندی دقیق:

- صفحه نمایش

- صفحه کلید

- ماوس

- کلیپبورد

- انتقال دو طرفه فایل

- امکان Export تعامل کاربر به صورت ویدئو (صفحه نمایش) و فایلهای متنی (کیبورد)

- ثبت کلیه رویدادهای سامانه مانند ورود، اتصال و قطع کاربران و ارسال آنها به سایر سامانههای ثبت متمرکز وقایع

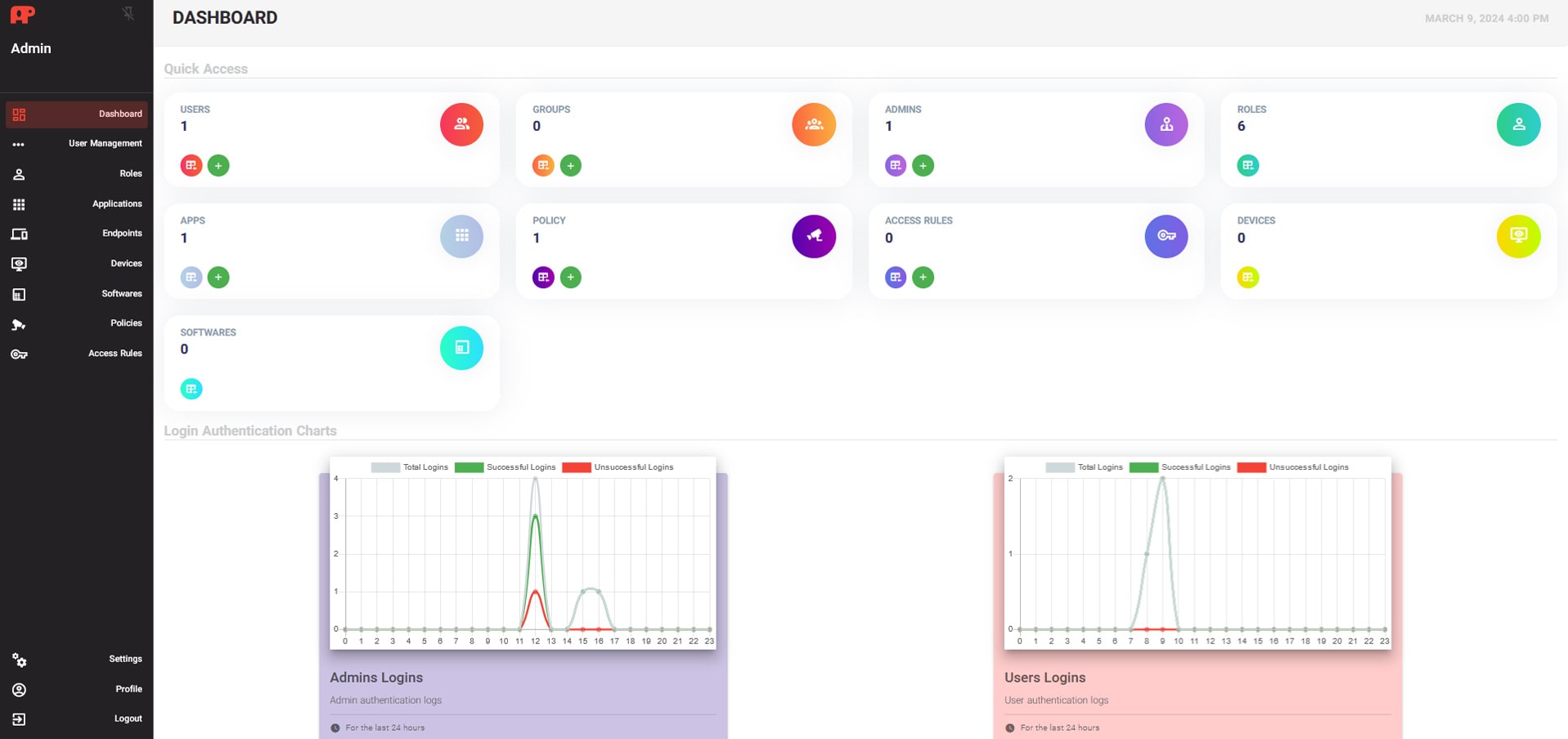

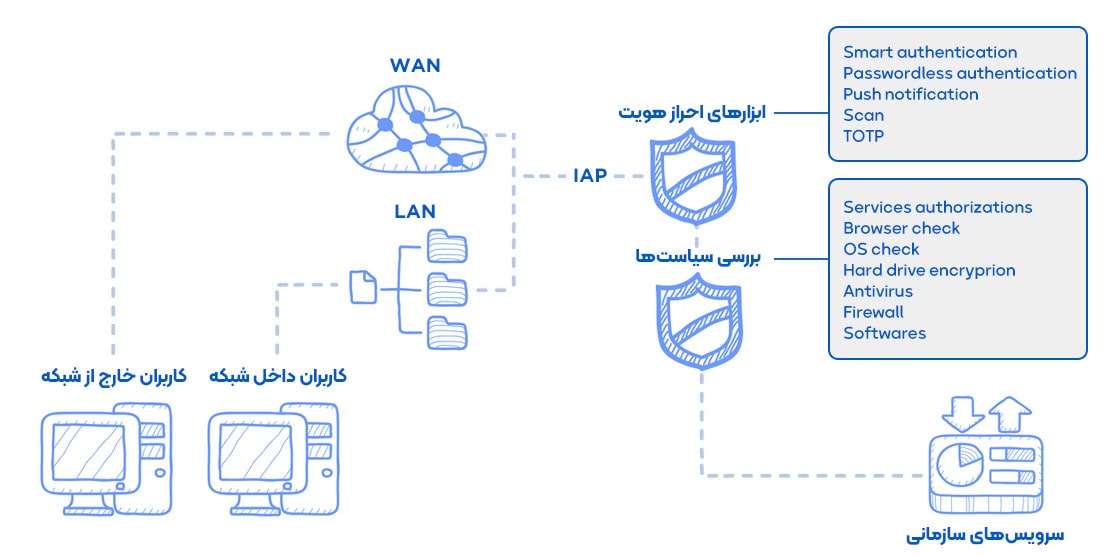

پیشکارهویت آگاه (Identity Aware Proxy)، یکی از به روز ترین سرویسها در حوزه امنیت است که درخواستهای وب ارسال شده به برنامههای شما را رهگیری میکند. این سرویس صرفاً به کاربرانی که احراز هویت شده باشند، دسترسی متناسب با نقش تعریف شده خواهد داد.

Identity Aware Proxy

سامانه پیشکار هویت آگاه

پیشکارهویت آگاه (Identity Aware Proxy)، یکی از به روز ترین سرویسها در حوزه امنیت است که درخواستهای وب ارسال شده به برنامههای شما را رهگیری میکند. این سرویس صرفاً به کاربرانی که احراز هویت شده باشند، دسترسی متناسب با نقش تعریف شده خواهد داد. IAP به شما امکان می دهد یک لایه مجوز مرکزی برای برنامه هایی که توسط HTTPS قابل دسترسی هستند ایجاد کنید، بنابراین می توانید به جای تکیه بر فایروال های سطح شبکه از یک مدل کنترل دسترسی در سطح برنامه استفاده کنید. سیاست هایIAP در سراسر سازمان شما گسترش می یابد. شما میتوانید خط مشی های دسترسی را به صورت مرکزی تعریف کنید و آنها را در تمام برنامه ها و منابع خود اعمال کنید. هنگامی که یک تیم اختصاصی را برای ایجاد و اجرای سیاست ها اختصاص می دهید، از پروژه خود در برابر تعریف یا اجرای نادرست خط مشی در هر برنامه ای محافظت می کنید.

قابلیتهای سامانه پیشکار هویت آگاه

دسترسی ایمن به برنامهها

در محیطهای چندگانه (با ترکیبی از برنامههای کاربردی بومی مبتنی بر ابر، دارای میزبانی مشترک، و یا میزبانی در فضای ابری) برای اطمینان از پذیرش کنترلهای امنیتی توسط کاربر، مقرون به صرفهتر است که بتوانید راهحلهایی را به کار ببرید که دسترسی را سادهتر کرده و تجربهای روان و یکدست را بدون توجه به محل قرارگیری برنامه ارائه دهند. IAP حمیم برای محافظت از زیرساخت های موجود به صورت خودکار ادغام شده و امنیت ورود را افزایش میدهد.

گزینههای احراز هویت متنوع

با وجود چندین روش احراز هویت، کاربران میتوانند بهترین روشی که با گردش کارشان مطابقت دارد را انتخاب کنند. مدیران میتوانند گزینههای ثبت نام را تنظیم کنند تا به بهترین وجه با نیازهای سازمانیشان مطابقت داشته و از پذیرش موفقیت آمیز اطمینان حاصل شود.

تحکیم دروازه دسترسی

ایجاد نشست های از راه دور و ممیزی حساب های مدیریتی از طریق یک پورتال متحد یکپارچه باهدف توزیع تمام روند دسترسی به منابع شبکه از طریق یک دروازه واحد، در حالیکه یک لیست کامل از نقاط انتهایی مجاز برای کاربران فراهم مینماید. لازم به ذکر است این دسترسیها بدون نیاز به نصب برنامههای سوم شخص صورت و با استفاده از پروتکلهای رایج دسترسی از راه دور صورت می گیرد.

سطوح دسترسی متفاوت برای کاربران

قابلیت های پیشرفته در ایجاد، حذف یا محدود سازی کاربران به صورت فردی یا گروهی به همراه امکان تعریف نقش های گوناگون به منظور ویژهسازی منابع مجاز برای هر کاربر یا گروه

مدیریت دسترسی به برنامههای سازمانی

امکان تعریف سیاست های متنوع در لایه کاربر و برنامه به همراه قابلیت ویژه سازی گروهی و فردی

مدیریت سیاستهای امنیتی برای دستگاههای کاربران

قابلیت مشخص کردن سیاست های امنیتی برای محدودسازی دستگاه های کابران که از طریق آن به برنامه های از پیش تعریف شده خود به سازمان متصل می شوند (برای مثال امکان کنترل کردن سیستم عامل یا مرورگرهای مختلف)

نحوه کارکرد IAP

هنگامی که یک برنامه یا منبع توسط IAP محافظت می شود، فقط می توان از طریق پراکسی توسط مدیران اصلی، که نقش مدیریت هویت و دسترسی را دارند، به آن ها دسترسی پیدا کرد. وقتی به کاربر اجازه دسترسی به برنامه یا منبعی را توسطIAP میدهید، آنها تحت کنترلهای دسترسی دقیقی هستند که توسط محصول در حال استفاده بدون نیاز بهVPN اجرا میشود. هنگامی که یک کاربر سعی می کند به یک منبع امن با IAP دسترسی پیدا کند، IAP تأیید اعتبار و بررسی های مجوز را انجام می دهد.

چه زمانی از IAP استفاده کنیم؟

هنگامی که می خواهید سیاست های کنترل دسترسی را برای برنامه ها و منابع اعمال کنید، ازIAP استفاده کنید.IAP با سیاست های امنیتی مشخص شده محیط برنامه شما را ایمن میکند. با IAP، میتوانید دسترسی برنامههای مبتنی بر گروه را تنظیم کنید برای مثال یک منبع میتواند برای کارمندان در دسترس باشد و برای پیمانکاران غیر قابل دسترس باشد، یا فقط برای یک بخش خاص قابل دسترس باشد.

پشتیبانی با سایسک

پشتیبانی نقرهای

-

نصب و راه اندازی اولیه

-

ارائه مستندات آموزشی

-

آموزش راهبری محصول و رفع مشکل

-

پشتیبانی از طریق تیکت، تلفن و ایمیل

-

پشتیبانی ۸ ساعته ۵ روز هفته

پشتیبانی طلایی

-

کلیه موارد سطح نقرهای

-

ارزیابی امنیتی سازمان و ارائه پلن جامع

-

بازدید ماهیانه و ارائه گزارش تحلیلی

-

بازدید حضوری دورهای

-

پشتیبانی ۸ ساعته ۵ روز هفته

پشتیبانی پلاتینیوم

-

کلیه موارد سطح طلایی

-

ارزیابی امنیتی ثانویه و ارائه گزارش پیشرفت

-

نیروی مقیم در سازمان

-

ایاب و ذهاب رایگان

-

پشتیبانی ۲۴ ساعته ۷ روز هفته